PDF網路釣魚攻擊解釋,專騙創作者、專案方及 KOL

加密領域的詐騙事件層出不窮,近期一種新的詐騙手法,盯上了創作者、KOL 及專案方,透過傳播假的 PDF 檔案,以騙取被害人的錢包資產。

(Twitter 用戶 Serpent 在推文中詳細了解釋 PDF 詐騙手法,本篇為流程及案例內容整理。)

PDF 詐騙行為

https://twitter.com/Serpent/status/1540770171069276160

根據 Serpent 提供的對話截圖,被盯上的創作者會被要求創作指定內容,但需要依照詐騙方所提供的 PDF 中的素描及範例進行延伸創作。被害人因為業務需求,勢必得檢視 PDF 中的內容。不過一旦將其打開,詐騙方的手法便得逞了。

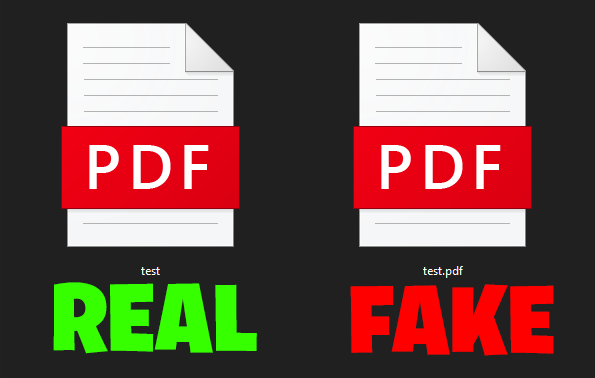

若將詐騙方提供的 PDF 詳細資料打開,可發現檔案其實是 Screen Saver (.scr) 檔 (一種可執行腳本),但偽裝成 PDF 檔。

在被害人將此檔案打開後,其錢包內的 NFT 便會被上架賣出,而加密資產則會轉移至詐騙方的錢包。

詐騙方是如何做到的?

詐騙手法其實並不複雜,首先將檔名末尾添加「.pdf」,並將檔案的圖示改為 PDF 檔的圖示,最後將文件塞入許多垃圾程式碼使其大小大於 650MB,便會超過 VirusTotal (惡意軟體分析服務) 的文件大小上限。

「這是一種行之有年的 web2 詐騙策略,它適用於任何文件類型。」Serpent 提醒道。

而詐騙方使用的 .scr 檔可以執行任何代碼,基本可以將其視為 exe. 檔,只要將其打開,使用者的 cookie、密碼、數據等皆有可能被盜用。

例如,他們可以將 MetaMask 擴充插件更改為修改過的惡意版本,或者更簡單地,他們可以等待用戶登錄 MetaMask 後,將其擁有的資產轉移。

Serpent 表示,如果受到此類攻擊,建議將電腦重置、創建新錢包,並更改所有的密碼。

如何預防此類詐騙?

最好的方法當然是不要打開或下載這種具有風險的文件,並對 web2 的安全問題進行一些學習、研究。

但如果非要將其打開不可,Serpent 建議將檔案上傳至 Google Drive 查看,亦或是使用虛擬機。只要在 View (檢視) 的部分點選 File name extensions (檔案名稱擴展),便可以清楚看到檔案類型。

風險提示

加密貨幣投資具有高度風險,其價格可能波動劇烈,您可能損失全部本金。請謹慎評估風險。